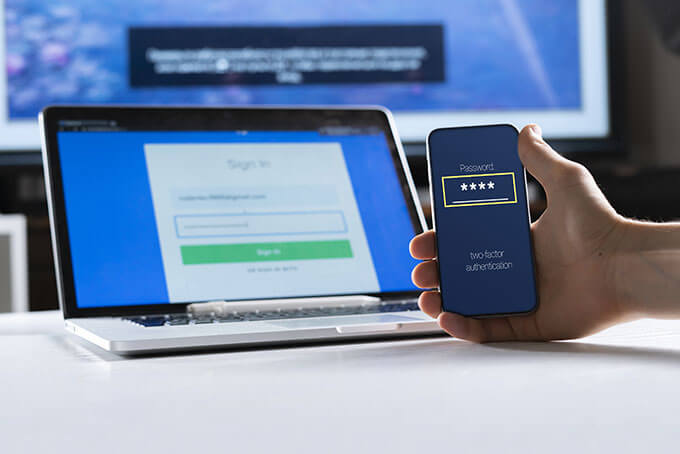

Authentification En Deux étapes Vector Illustration Télévision Illustration Smartphone Et Connexion De Sécurité Informatique | Vecteur Premium

L'authentification à deux facteurs: une façon simple et efficace de sécuriser son compte | UdeMNouvelles

L'authentification à deux facteurs est désormais obligatoire pour les principaux mainteneurs npm | Les actualités du Freelance

Recommandations relatives à l'authentification multifacteur et aux mots de passe | Agence nationale de la sécurité des systèmes d'information

Clé de sécurité Winkeo-C FIDO2, authentification sans Mot de Passe et à Deux facteurs, pour PC, Tablette et Smartphone USB-C - Cdiscount Informatique

Système D'authentification Des Utilisateurs Avec Nom D'utilisateur Et Mot De Passe Concept De Cybersécurité Sécurité Et Cryptage De L'information Technologie D'accès Internet Sécurisée Et Système De Sécurité Informatique Cybernétique | Photo Premium

Amazon.com: Certificat de propriété de la plate-forme pour le modèle d'attestation de propriété: Sécurité informatique, Informatique de confiance, Authentification (French Edition): 9786202856270: Borhan, Nazanin: Libros

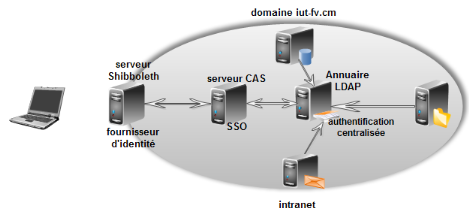

Memoire Online - Système d'authentification centralisée SSO ( Single Sign- On: une seule authentification pour plusieurs applications ) avec fournisseur d'identités - Narcisse et Eric Marc KAPDJOU et MODO NGA

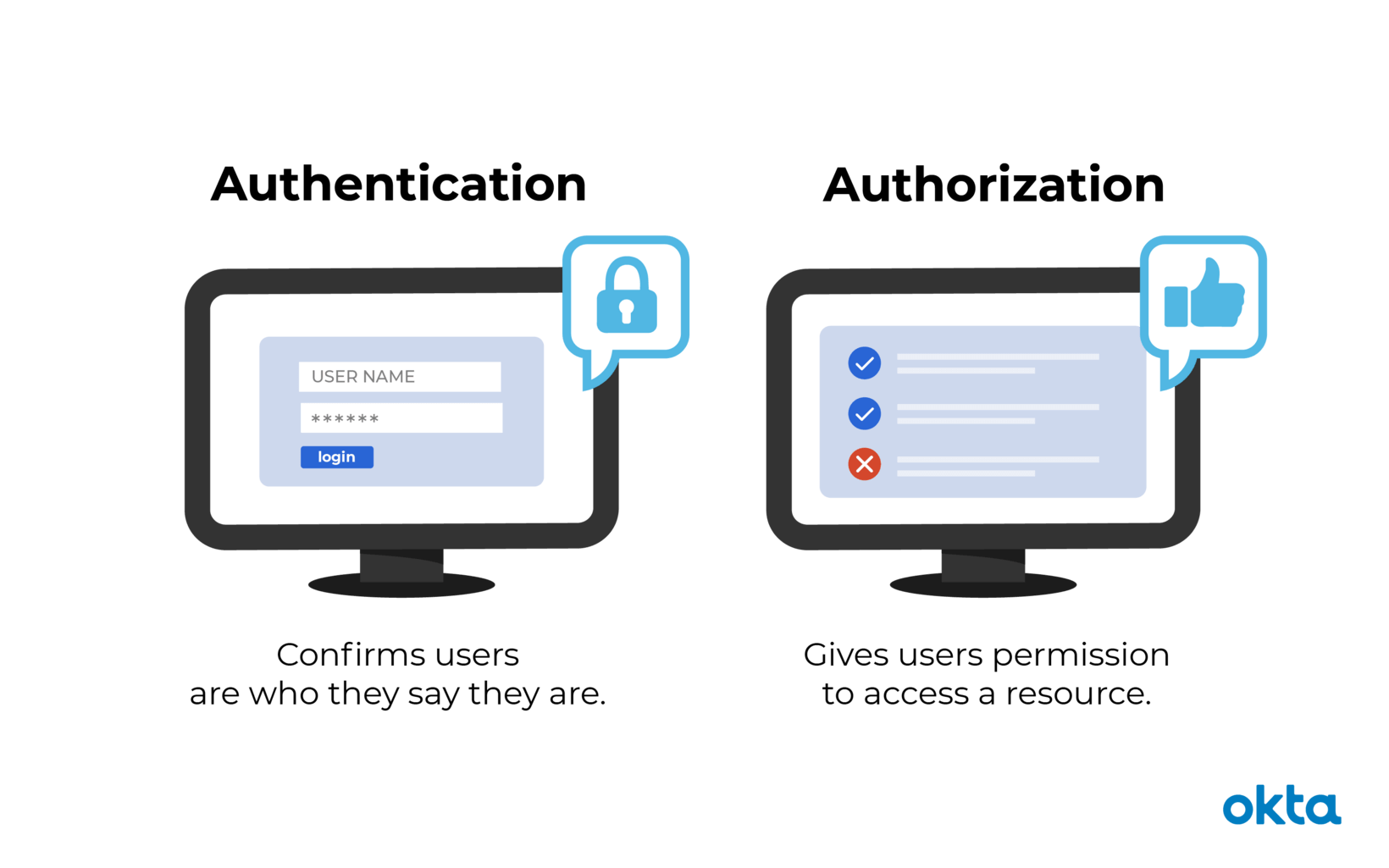

Méthodes d'authentification utilisateur et utilisateurs gérés - Canon - ACCESS MANAGEMENT SYSTEM - Guide d'administration

Qu'est-ce que l'authentification à deux facteurs et pourquoi est-elle essentielle à la sécurité des commerçants? - Clover Blog Canada French